Das (monatl.) 65 Euro Rechenzentrum

Was als kleine Spielwiese zum Testen begonnen hat, ist mittlerweile zu einem virtuellen „Privat Büro“ mit mehreren Remote-Desktops, Wiki und einer Cloud herangewachsen, das ich hier gerne vorstellen möchte.

Als Ausgangslage dient ein Root Server von Hetzner:

Intel® Core™ i7-6700 Quad-Core inkl. Hyper-Threading-Technologie

64 GB DDR4 RAM

2 x 500 GB SATA 6 Gb/s SSD

Kosten pro Monat: 65 Euro

incl. 3 IPs

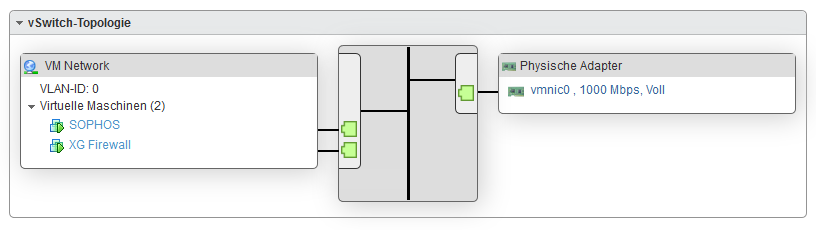

Betrieben wird er mit der freien Version von vmware ESXi (6.5) als Grundlage für das Rechenzentrum.

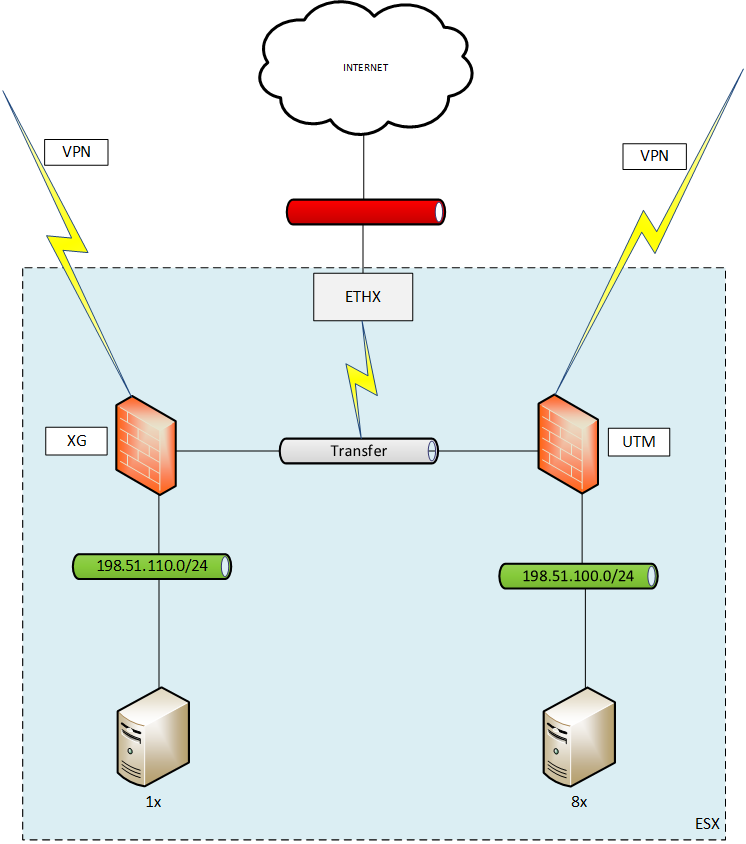

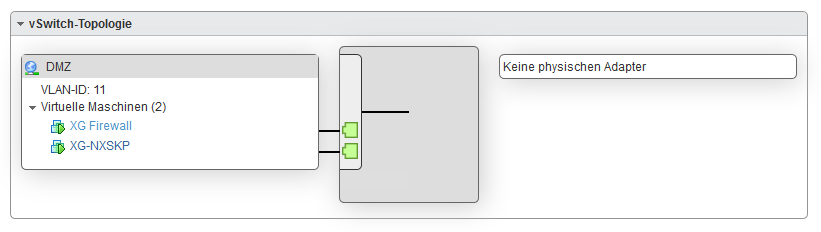

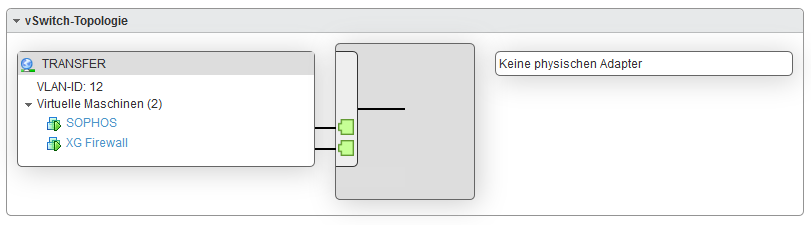

Ich habe zwei getrennte Netze, die jeweils von einer Sophos UTM und einer Sophos XG geschützt werden:

Somit sind zwei meiner drei IPs belegt, die dritte dient zum Steuern des ESXi Servers und ist auch gleichzeitig die physikalische IP, da der Hetzner Server nur eine Netzwerkkarte sein Eigen nennt.

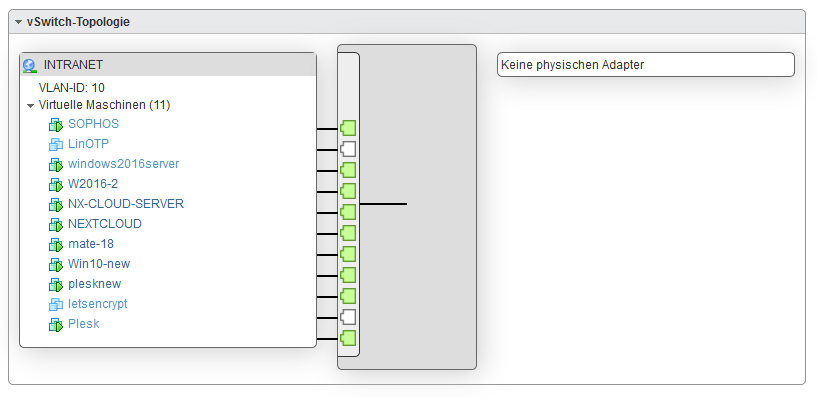

Die internen Netze teilen sich wie folgt auf:

„Intranet“, durch die Sophos UTM geschützt

„DMZ“, durch die Sophos XG geschützt

„Transfer“, damit die Netze sich auch ein bisschen unterhalten können. Durch gewisse Eigenheiten des Hetzner Netzwerkes ist dies leider über die öffentlichen IPs meiner Netze nicht möglich.

Verteilt ist das alles über zwei Data Stores, die ich aus Kostengründen einzeln und nicht im Hardware Raid benutze. Ein Software Raid ist mit dem ESXi Server nicht möglich. Somit steht nun die Basis für allerlei Spielereien.

„What’s inside the box?“

Nun, was ist denn drin…

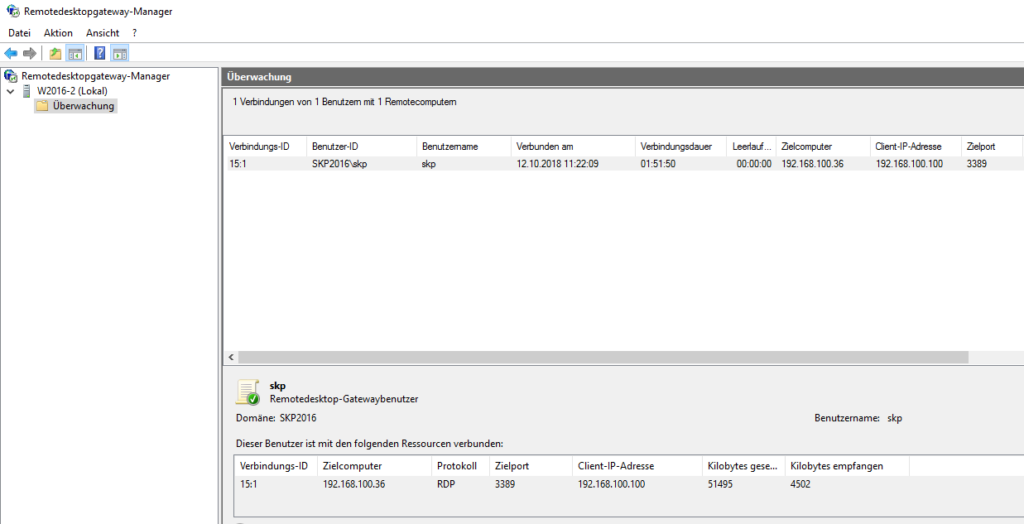

Ein Win 10 Desktop mit einem RDS Zugang, dafür braucht man:

1x Windows 2016 Server als AD

1x Windows 2016 Server als RDS Server

1x Windows 10 Professional als Desktop

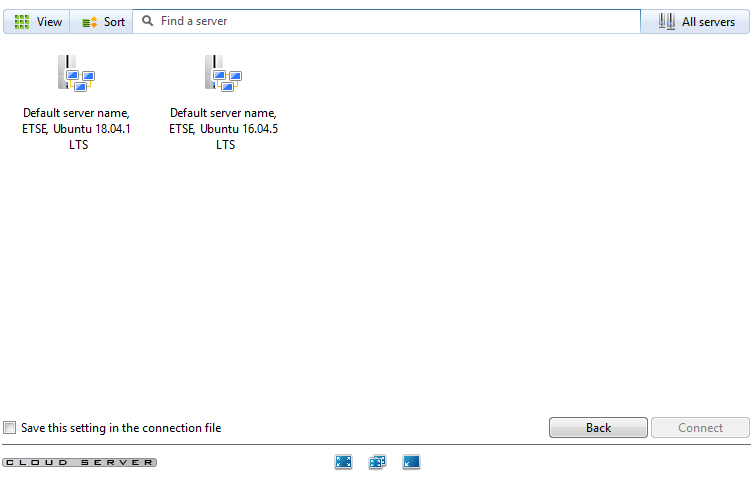

Zwei Linux Desktops mit Zugang über einen NoMachine Cloud Server, dafür braucht man:

1x Linux Ubuntu 18.04 Mate + NoMachine Enterprise Terminal Server

1x Linux Ubuntu 16.04 Mate + NoMachine Enterprise Terminal Server

1x Linux Ubuntu 18.04 Server+ NoMachine Cloud Server

Die Geschichte mit NoMachine ist eigentlich ein Blog für sich, darum werde ich hier nicht im Detail darauf eingehen. Wer sich für NoMachine interessiert, kann hier nachlesen: https://www.nomachine.com/

Hier ein kleiner Ausschnitt aus der NoMachine Cloud Server Beschreibung:

„Die Cloud Server Familie verbindet sicheren, zentralisierten Fernzugriff mit zuverlässiger Desktop-Leistung. Durch den umfassenden und effizienten Zugriff auf PCs und Macs ermöglicht es Enterprise Desktop, dass Mitarbeiter und Selbstständige von jedem Ort aus produktiv arbeiten können. Darüber hinaus kann Cloud Server den Zugriff für Benutzer durch die Zentralisierung des Zugangspunkt vereinfachen und bietet eine vereinheitlichte Zugriffsverwaltung für Administratoren, unabhängig davon, ob Ihre Ressourcen vor Ort oder über Netzwerke verteilt sind.“

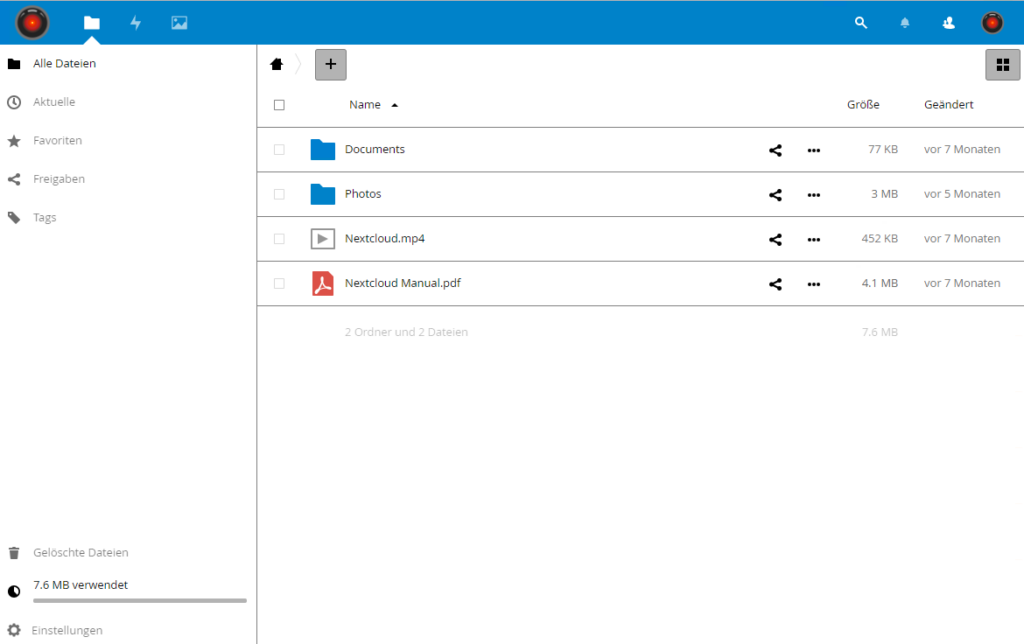

Somit sind mal die drei Remote Desktops „inside the box“ versorgt. Um munter Dateien, Bilder, Filme etc. aus allen möglichen Himmelsrichtungen verschieben zu können, braucht es natürlich auch eine „Cloud“. Alles ist besser mit einer Cloud.. ;-), dafür braucht man:

1x Linux Ubuntu 18.04 mit „Nextcloud“ als Cloud Lösung.

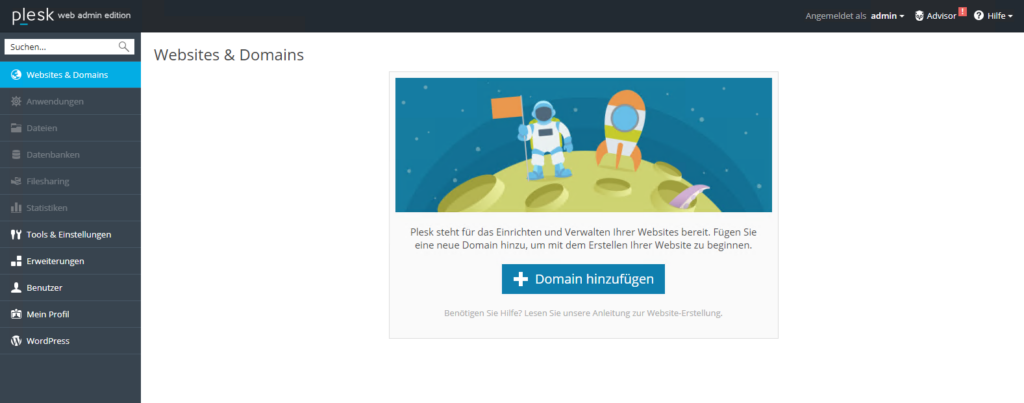

Um alle möglichen Webseiten hosten zu können, benutze ich „Plesk“. Manch einer mag darüber die Nase rümpfen, aber:

a.) die Lizenz dafür war im Hetzner Hosting Paket enthalten,

b.) ich habe keine Lust mich auch noch mit den Widrigkeiten eines LAMP Servers auseinanderzusetzen.

Momentan ist es mit einem simplen Wiki für Dokumentationen befüllt. Ja, mit Kanonen schießt man auf Spatzen. Zum Schießen braucht man:

1x Linux CentOS 7 + Plesk

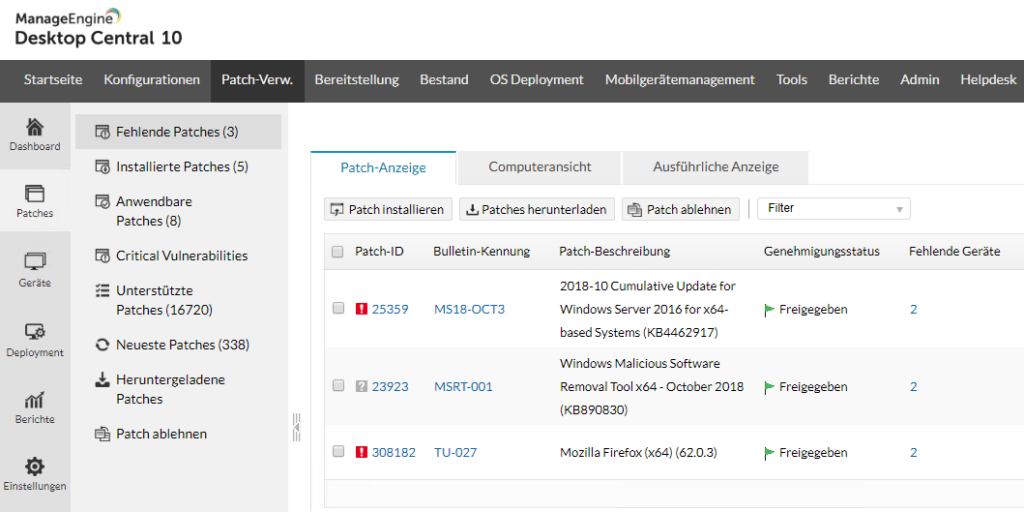

So, es haben sich ja mittlerweile viele virtuelle Rechner angesammelt und alle bestehen sie auf Updates. Eine Menge Arbeit… Um den Update-Terror zu minimieren, benutze ich „Desktop Central“ von Manage Engine. Ich zitiere mal aus der Homepage von Manage Engine:

„Desktop Central is a unified endpoint management solution that helps in managing servers, laptops, desktops, smartphones, and tablets from a central location.“

Dieses nützliche Stück Software lebt auf meinem Windows 2016 RDS Server und nimmt mir weitestgehend die Update-Arbeit der Rechner vollautomatisch ab.

Ich sollte hier noch erwähnen, dass Verfügbarkeit in diesem Scenario für mich absolut keine Priorität hat. Es funktioniert oder nicht. Es gibt auch kein Backup. Die ganzen Maschinen auch noch auf ihre Vitalwerte zu überwachen, würde für mich schlicht und einfach den zeitlichen Rahmen sprengen.

Was uns zum nächsten Thema führt…

Sicherheit

Da dieses Setup aus dem Internet erreichbar ist, gibt es hier, so gut wie es geht, keine Kompromisse. Einen Pentest unseres Security Teams aus dem Internet verlief für den Tester erfolglos. Die erreichbaren Ports aus dem Internet sind SSH und HTTP/HTTPS. Alle HTTP/HTTPS Zugänge sind über die Sophos WAF gesichert, der SSH Zugang ist nur über 2nd Auth möglich. Durch die schon genannte „Desktop Central“ Lösung werden OS Updates zeitnah aufgespielt. Eine kleine Ausnahme bildet der Administrationszugang zu meinem ESXi Server. Man würde einen ESXi Server in Produktion nie direkt ans Netz hängen, aber weil ich mir keinen zweiten Hetzner Server leisten will, der die Sicherung übernimmt, muss in diesem Fall eine Beschränkung der IP-Adressen, die für die Administration zulässig sind, ausreichen. Zusätzlich sind alle(!) Accounts über eine 2nd Auth Authentifizierung gesichert. Dazu benutze ich DUO Security (part of Cisco) das für Privatanwender seine Dienste kostenlos zur Verfügung stellt. Zudem bietet es zusätzlich noch einen AUTH PUSH Service an. Einbinden kann man das ganze unter Linux mit PAM und den entsprechenden DUO Security libs, oder als Anwendungsprogramm unter Windows, das in meinem Fall die 2nd Auth Authentifizierung für meinen RDS Server übernimmt.

Nun zu der Frage: Was kann ich eigentlich damit machen? Das Ganze dient schlicht und ergreifend dazu von jedem beliebigem Rechner, der einen Internet Zugriff über HTTPS oder SSH ermöglicht, sein eigenes virtuelles Büro + privaten File Cloud Server sicher zu erreichen. Zur Auswahl steht sowohl ein Linux wie auch ein Windows Desktop zur Verfügung. Wenn man will und kann, ist das ganze Netzwerk natürlich auch noch über VPN erreichbar.

So, das war es im Großen und Ganzen. Warum ich das mache? Richtig, weil ich es kann. Nein, ernsthaft, es ist für mich eine nette Spielwiese, um alle möglichen „virtuelles Büro“ Szenarien „durchzuspielen“, mehr nicht.

Zum Autor

Anonym