Log Management

Zentrale Datenanalyse inklusive sicherheitsrelevanter Informationen

Virtualisierung hat einen großen Beitrag zum effizienten Betrieb von IT-Umgebungen geschaffen. Die Anzahl der zu betreibenden Systeme nimmt durch die Anforderungen aus den Fachbereichen, der IT-Sicherheit, aber auch der zu verwalteten Infrastrukturen und Netzwerkumgebungen weiter deutlich zu.

Jedes der Systeme und Anwendungen produziert unterschiedlich viele Systeminformationen über den Zustand sowie auftretende Fehler und Warnungen in sogenannten Logfiles. Die Flut der Daten wird auch im Rahmen von Big Data genannt.

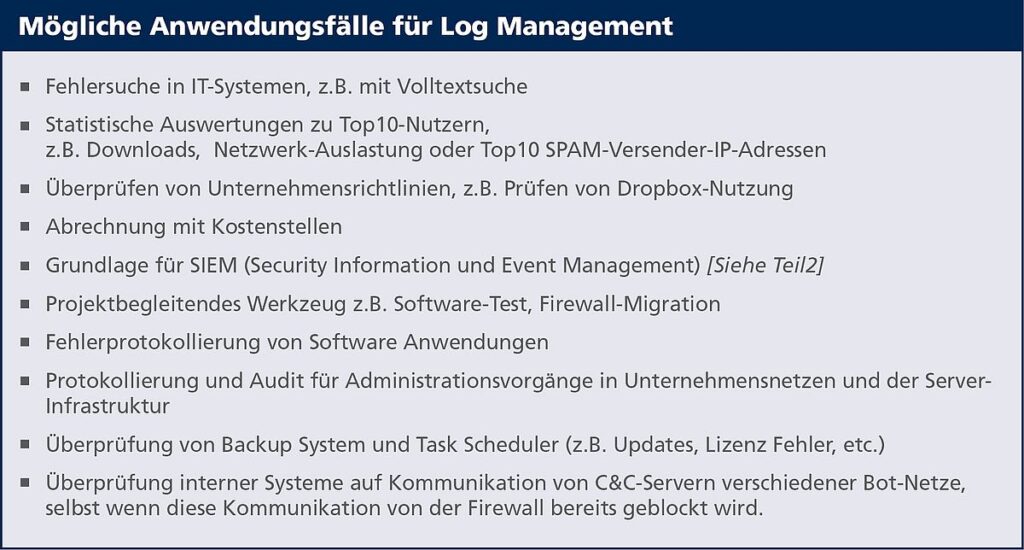

In Bezug auf sicherheitsrelevante Informationen nennt man das Security Information and Event Management, oder kurz SIEM. Eine der Kernfragen bei Log Management ist, was damit erreicht werden soll, das heißt:

Welche Anwendungsfälle gibt es?

Oftmals beginnt es damit, dass die Daten zentralisiert werden sollen, um schneller und einfacher über viele Systeme hinweg einen Fehler zu diagnostizieren. Anschließend sollen die Daten automatisiert verwaltet und anschließend archiviert werden. Ein einfaches Beispiel dafür ist der Datenfluss von E-Mail, der über diverse Instanzen vom Senden bis zum Empfänger nachvollzogen werden soll.

Im zweiten Schritt von Log Management geht es dann oftmals an das Strukturieren, Vereinheitlichen und Korrelierung sinnvoll zusammenhängender Daten für unterschiedliche Zwecke der Auswertung (Reporting).

Alle Vorteile auf einen Blick

- Langzeitstatistik

- Grundlage für SIEM

- Echtzeitauswertungen

- Archivierung für spätere forensische Analyse

- Zeiteinsparung dank der Möglichkeit Log Daten zu filtern

- Verbesserung der Übersichtlichkeit durch zentrale Speicherung und Auswertung von Log Daten

- Möglichkeit der Pseudonymisierung und Anonymisierung im Rahmen der Anforderungen durch die DSGVO

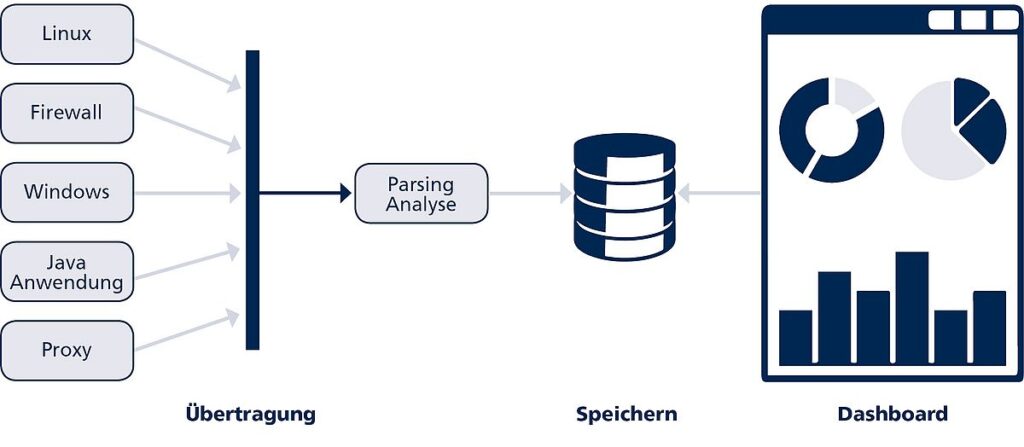

Möglicher Ablauf eines Log Managements

Welchen Zweck Sie mit Log Management verfolgen, erarbeiten wir gerne mit Ihnen in einem Workshop zur Vorbereitung auf ein potentielles Projekt. Anhand der Anforderungen kann auch die Entscheidungsfindung für eine geeignete Lösung erfolgen. Bewährt hat sich auch hier der Einsatz eines Dashboards zur übersichtlichen Auswertung. Hierzu stellen wir Ihnen gerne unser ELK-Dashboard vor. In Dashboards ist es möglich, auf Teilauswertungen zu klicken und so die Daten zu filtern oder eine Volltextsuche in den Daten zu starten. Zusätzlich ist es möglich, beim Auftreten bestimmter Ereignisse oder beim Überschreiten bestimmter Schwellwerte einen Alarm zu generieren. Damit stellen Dashboards eine effektive Möglichkeit dar Log Daten zeitnah zu analysieren.

TO unterstützt Sie gerne von Anforderungsanalyse über die Projektierung, Umsetzung und nachgelagerten Support und Betrieb. Selbstverständlich empfehlen wir Ihnen auch die entsprechende Produktlösung dazu.

Verwandte Themen

Im Fokus

NIS-2 kommt: Jetzt aktiv werden!

Die Uhr tickt und viele Unternehmen sind betroffen. In Kürze muss die neue EU-Richtlinie zur Erhöhung der Cybersicherheit umgesetzt werden. Das gibt es zu tun.

Managed Detection and Response Service

24/7-Cyberabwehr durch Technik und Experten: Ein MDR-Service kombiniert modernste Erkennungstechnologie mit der Erfahrung eines Teams von Security-Spezialisten.

Deine Karriere, Deine Zukunft

Bereit, die Cyber-Welt zu retten? Ob Ausbildung, Berufseinstieg oder mit Berufserfahrung. Sei Teil unseres Teams und finde bei uns endlich den Job, der zu Dir passt!