Vulnerability Management

Fast täglich erfahren wir in der Presse, in Newslettern oder mit Blick auf große Datenbanken im Internet von neu gefundenen Schwachstellen in Standardsoftware wie Betriebssystemen, Browsern, Office Anwendungen oder anderer Software.

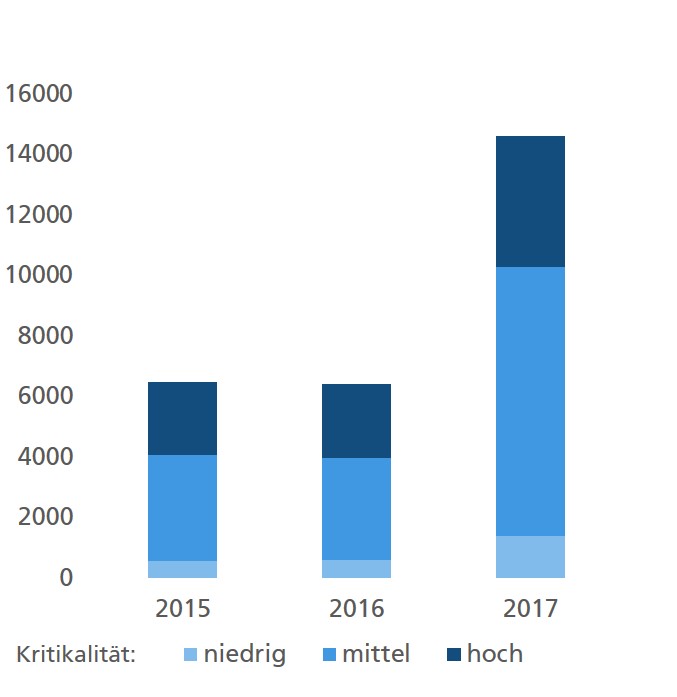

Und mit einer zunehmenden Regelmäßigkeit lesen wir in der Presse, dass bekannte Schwachstellen erfolgreich ausgenutzt wurden, ein Trojaner erfolgreich die Hintertüren passiert hat, Daten und Identitäten sammelt und diese ins Internet sendet. Nicht selten tauchen die Daten dann kriminell genutzt wieder auf. In der jüngeren Zeit werden mit Vorliebe Systeme und ihre Daten verschlüsselt und gegen Lösegeld (Ransomware) wieder freigegeben. Ein lukratives Geschäft, wie das Wachstum von entdeckten Schwachstellen in den letzten drei Jahren deutlich macht.

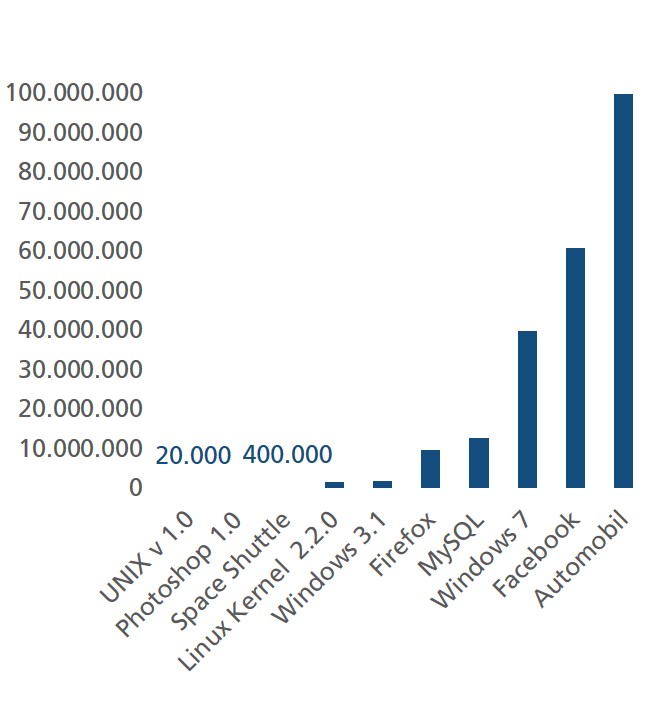

Im Jahr 2017 wurden mehr Schwachstellen veröffentlicht als 2015 und 2016 zusammen. Jede programmierte Zeile stellt dabei eine potentielle Schwachstelle dar. Auch hier ist ein starkes Wachstum unverkennbar: Ende der 70er gab es beispielsweise bei Unix ein paar tausend Zeilen Code. Heutzutage weist bereits ein Auto 100 Millionen Zeilen Code auf.

Alle Vorteile auf einen Blick

- Regelmäßige Überprüfung der IT-Komponenten

- Einhalten des geforderten „Stand der Technik“ der ISO 27001

- Identifikation notwendiger Maßnahmen

Wachstum von Schwachstellen und Lines-of-Code

Von unseren Kunden bekommen wir auf die Frage „Was tun Sie in Bezug auf Schwachstellen?“ häufig die Antwort „Wir patchen!“. Im Normalfall sind die IT-Abteilungen der Unternehmen regelmäßig mit Patch Management beschäftigt und beauftragen alle ein bis zwei Jahre einen Penetrationstest. So wird versucht, die Lücken so klein wie möglich zu halten. Die Frage, ob man damit tatsächlich die bekannten Schwachstellen beseitigt hat, kann man so allerdings nicht beantworten, außer direkt nach dem Penetrationstest.

Die Lösung? Automatisiertes Schwachstellenmanagement! Ob als Service aus der Cloud oder direkt im Netzwerk des Unternehmens prüft es die IT-Komponenten regelmäßig und automatisiert auf bekannte Schwachstellen. Dabei werden Firewalls, Router, Switches, Server, Betriebssysteme, Datenbanken, Middleware, Client Software und vieles mehr überprüft und mit großen Schwachstellen-Datenbanken abgeglichen. Die Software berichtet schließlich (bsp. via E-Mail mit anhängendem PDF) über ihre Erkenntnisse, den Risiken, der Kritikalität und zeigt gleichzeitig auf, was getan werden muss, um die Schwachstellen zu beseitigen. Im Anschluss kann mit einem weiteren Scan die tatsächliche Wirkung der eingespielten Patches überprüft werden.

Ein weiterer Vorteil: Falls Sie eine Cyber-Versicherung abschließen möchten oder eine ISO 27001 Zertifizierung anstreben, unterstützt Sie ein automatisiertes Schwachstellenmanagement dabei, den geforderten „Stand der Technik“ einzuhalten und ist daher dringend notwendig.

TIPP:

Automatisiertes Schwachstellenmanagement ersetzt keinen Penetrationstest, da dieser deutlich tiefer greift und von der Logik des Menschen profitiert wird. Ein Penetrationstest sollte in der Regel einmal jährlich durchgeführt werden.

Die Einführung eines Schwachstellenmanagement empfehlen wir zusätzlich, um regelmäßig und automatisiert zu überprüfen, welche neuen und bekannten Schwachstellen in Ihrer Umgebung gegeben sind.

Noch sorgloser sind Sie mit unserem Managed Vulnerability Scan Service, bei dem wir für Sie den Betrieb übernehmen. Wir unterstützen Sie durch Handlungsempfehlungen bei der Beseitigung von Schwachstellen in Ihrer IT. So senken Sie Ihr Risiko und erhöhen die Transparenz zu Ihrer IT-Security.

Gerne beraten wir Sie, welche der Lösungen für Sie die richtige ist. Wir unterstützen Sie bei der Implementierung und helfen bei Fragen im Betrieb. Bei Interesse erhalten Sie von uns eine kostenlose Testversion oder den kostenfreien Test einer IP-Adresse Ihrer Wahl.

Verwandte Themen

Im Fokus

NIS-2 kommt: Jetzt aktiv werden!

Die Uhr tickt und viele Unternehmen sind betroffen. In Kürze muss die neue EU-Richtlinie zur Erhöhung der Cybersicherheit umgesetzt werden. Das gibt es zu tun.

Managed Detection and Response Service

24/7-Cyberabwehr durch Technik und Experten: Ein MDR-Service kombiniert modernste Erkennungstechnologie mit der Erfahrung eines Teams von Security-Spezialisten.

Deine Karriere, Deine Zukunft

Bereit, die Cyber-Welt zu retten? Ob Ausbildung, Berufseinstieg oder mit Berufserfahrung. Sei Teil unseres Teams und finde bei uns endlich den Job, der zu Dir passt!